helping to deliver secure software updates from code to the edge.

You have been redirected to the JFrog website

JFrog Xray ist ein SCA-Tool (Software Composition Analysis) der Enterprise-Klasse, das Unternehmen eine einfache Möglichkeit bietet, Sicherheitslücken und Lizenz-Compliance-Probleme in Open Source-Software (OSS) und Komponenten von Drittanbietern zu identifizieren, zu priorisieren und zu beheben.

Identifizieren, priorisieren und beheben Sie Schwachstellen in Ihren Open Source-Paketen und -Binärdateien, indem Sie Ihre Repositorys, Build-Paketen und Container-Images während des gesamten Entwicklungszyklus kontinuierlich scannen. Erkennen Sie Sicherheitsbedrohungen frühzeitig, um Risiken zu reduzieren, Fehlerbehebungen zu beschleunigen und Kosten zu sparen

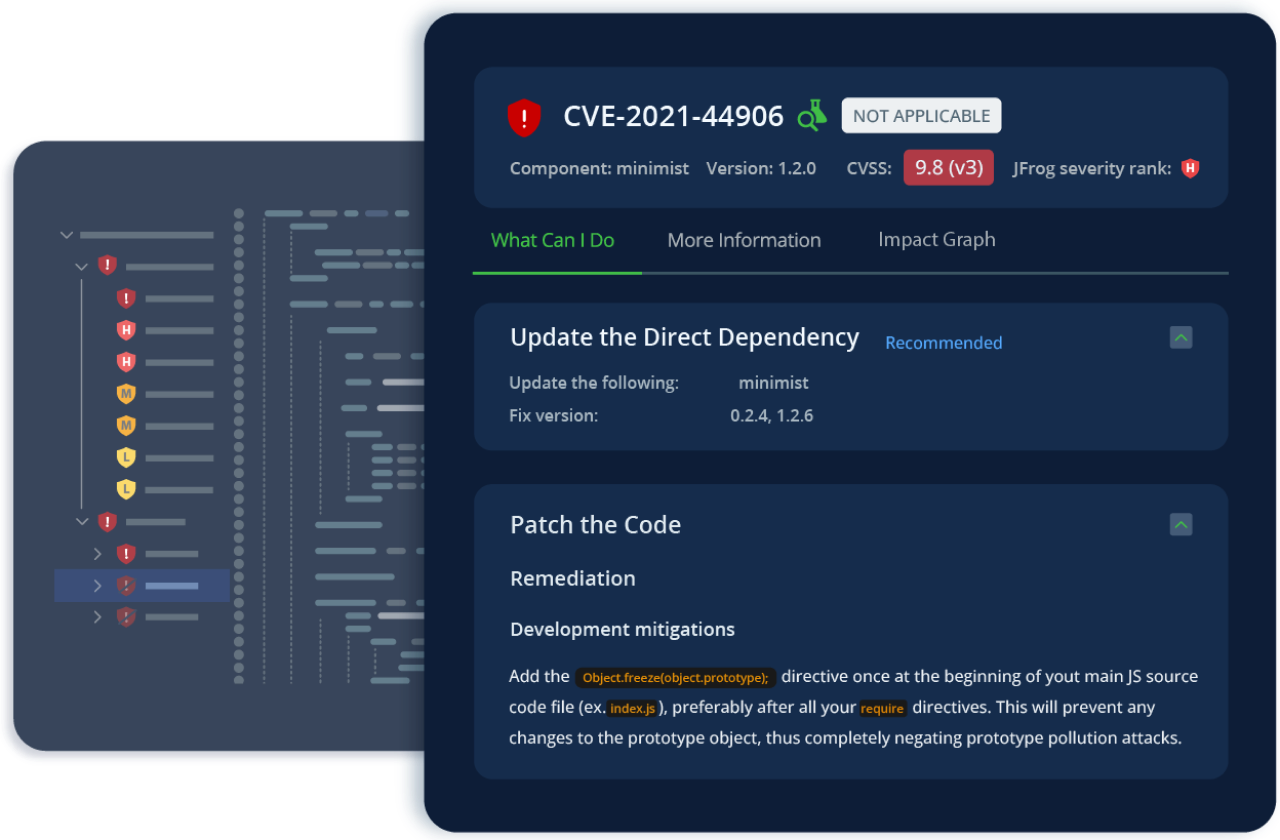

Nahtlose Integration mit Entwicklertools, was einen effizienten und automatisierten Schutz des Codes mit minimalen Auswirkungen auf Build-Zeiten ermöglicht. Zeigen Sie anfällige Abhängigkeiten inklusive Vorschlägen zur Lösung und Kontext direkt in Ihrer IDE/CLI an. Automatisieren Sie Ihre Pipeline mit JFrogs CLI-Tool und führen Sie Abhängigkeits-, Container- und On-Demand-Scans durch.

Verschaffen Sie sich einen vollständigen Überblick über direkte und indirekte Abhängigkeiten mit automatisch generierten Software-Stücklisten (SBOMs). Erkennen und beheben Sie Probleme mit Open-Source-Lizenzen, bevor sie sich in der Produktionsumgebung manifestieren, und erstellen Sie auf einfache Weise Richtlinien, um Vorschriften durchzusetzen und Compliance-Berichte über alle Ihre Open-Source-Software-Lizenzen zu erstellen.

Greifen Sie auf zusätzliche Daten zu Open-Source-Komponenten zu, um das operationelle Risiko zu bewerten. Erstellen Sie benutzerdefinierte Richtlinien, um Pakete basierend auf Risikofaktoren wie Versionsalter, Anzahl der Mitwirkenden, Wartungsrhythmus, Anzahl der Commits und End-of-Life zu blockieren.

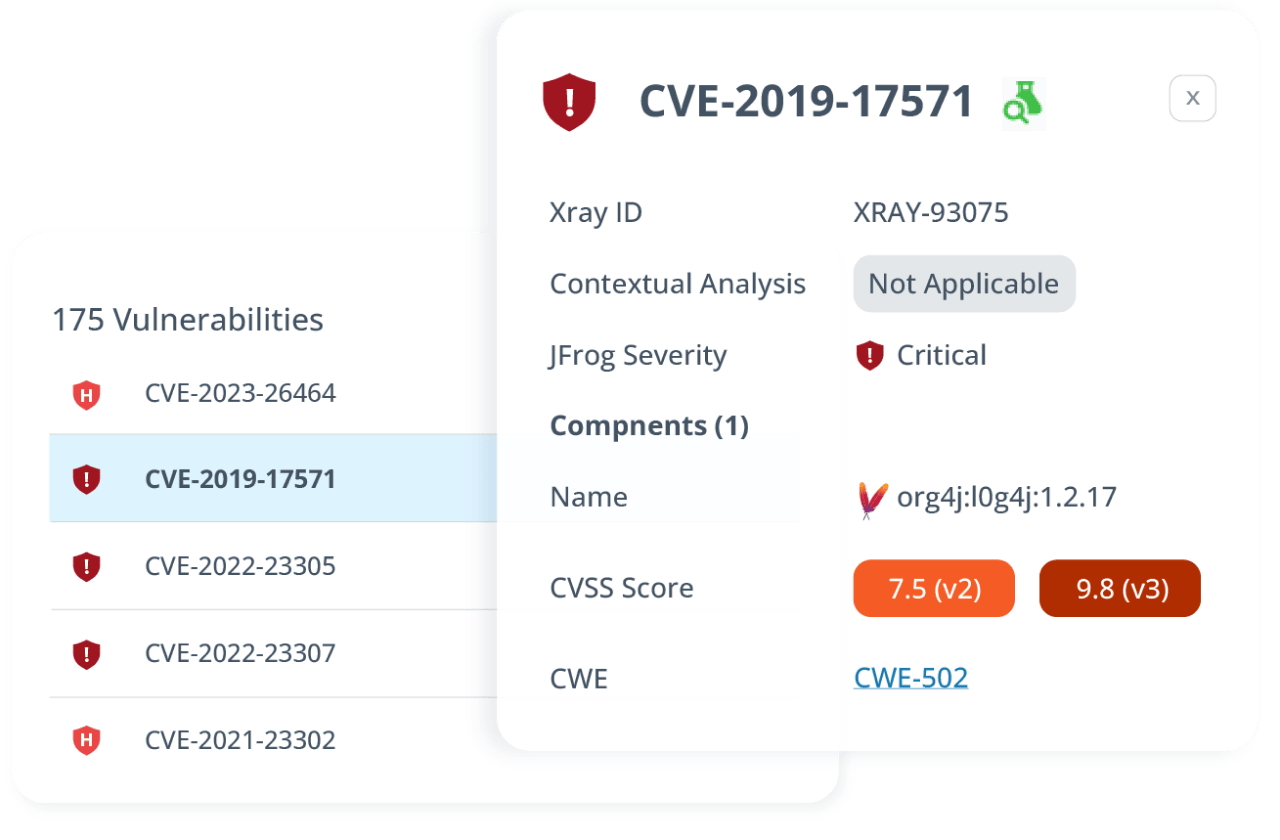

Verbessern Sie proaktiv Ihre Sicherheitslage mit detaillierten CVE-Ergebnissen und Schwachstellendaten von JFrogs engagiertem Security Research Team. Gewinnen Sie ein besseres Verständnis des tatsächlichen Risikos, priorisieren Sie hochkarätige CVEs und beschleunigen Sie deren Behebung durch effektive Ressourcenzuweisung.

Mit JFrog Advanced Security können Entwicklungsteams ihren Code bereits während des Programmierens scannen, während DevOps- und Securityteams die Sicherheit von Binärdateien regeln und entsprechende Richtlinien setzen können – alles mit JFrogs fortschrittlichen Scannern, die eine effiziente Priorisierung ermöglichen und die Alert Fatigue aufgrund von Informationsüberflutung reduzieren.

JFrogs Security Research-Team aus über 20 zertifizierten Experten betreibt bahnbrechende Forschung im Bereich der Sicherheit der Software-Lieferkette, deckt neue Open-Source-Schwachstellen auf, analysiert neuartige Angriffsmethoden und bietet Community und Kunden zeitnahe Unterstützung durch OSS-Tools.

Yes. Just as Artifactory is part of the JFrog platform, Xray is another member of the JFrog Platform. This is why Artifactory and Xray work hand in hand and there is immense metadata that gets shared between both the products, which is not only how you can understand the problem, but also the scope of the problem when it comes to the scans that Xray does.

You have Xray if your subscription is Pro-X or above (EnterpriseX or Enterprise+)

Among many things that Xray supports, the most popular ones are: Docker, Maven, Pypi, Npm, Nuget, etc. However, there are many others. Xray is very universal in nature, just the way Artifactory is, which is how you can not only store all these different package types in one place, but you can also run scans periodically in order to find out if you are exposed to any unknown risks due to open source usage.

Yes. It can scan deeply and recursively to find out all of the different layers an image is made of and can understand all the components each layer can be made of. This is how you can get an exhaustive list of all the different dependencies being used. In addition, thereafter, you can also find out which of those could be violating any existing policy conditions.

Yes. It can run scans on your images as well as built artifacts that get uploaded to Artifactory. In addition it can capture metadata of the build process itself (build info) you can then publish this back to the JFrog platform and then run scans from the build info. This is how you can comprehensively cover all of the dependencies that took part in the particular build and understand what kind of risk you may have been exposed to.

All of the popular IDEs that are typically used by developers nowadays are supported by Xray’s shift left approach, which includes plugins for the following: VS Code, IntelliJ, Visual Studio, PyCharm, etc.

Yes, Xray definitely supports multiple policies. In fact many of our existing customers do have multiple policies, which can then be enabled on multiple repositories. This way you are comprehensively covering all of the important repositories that you have in mind, along with the important policies you have created upfront, so that you are catching the issues as they occur, which is highlighted by Xray.

Yes, it happens automatically and typically once a day. However, when there are security incidents, we do make sure we roll out as many updates as possible as we keep learning more and more about the incident, so that our users are equally equipped with dealing with the latest security incident on that given day.